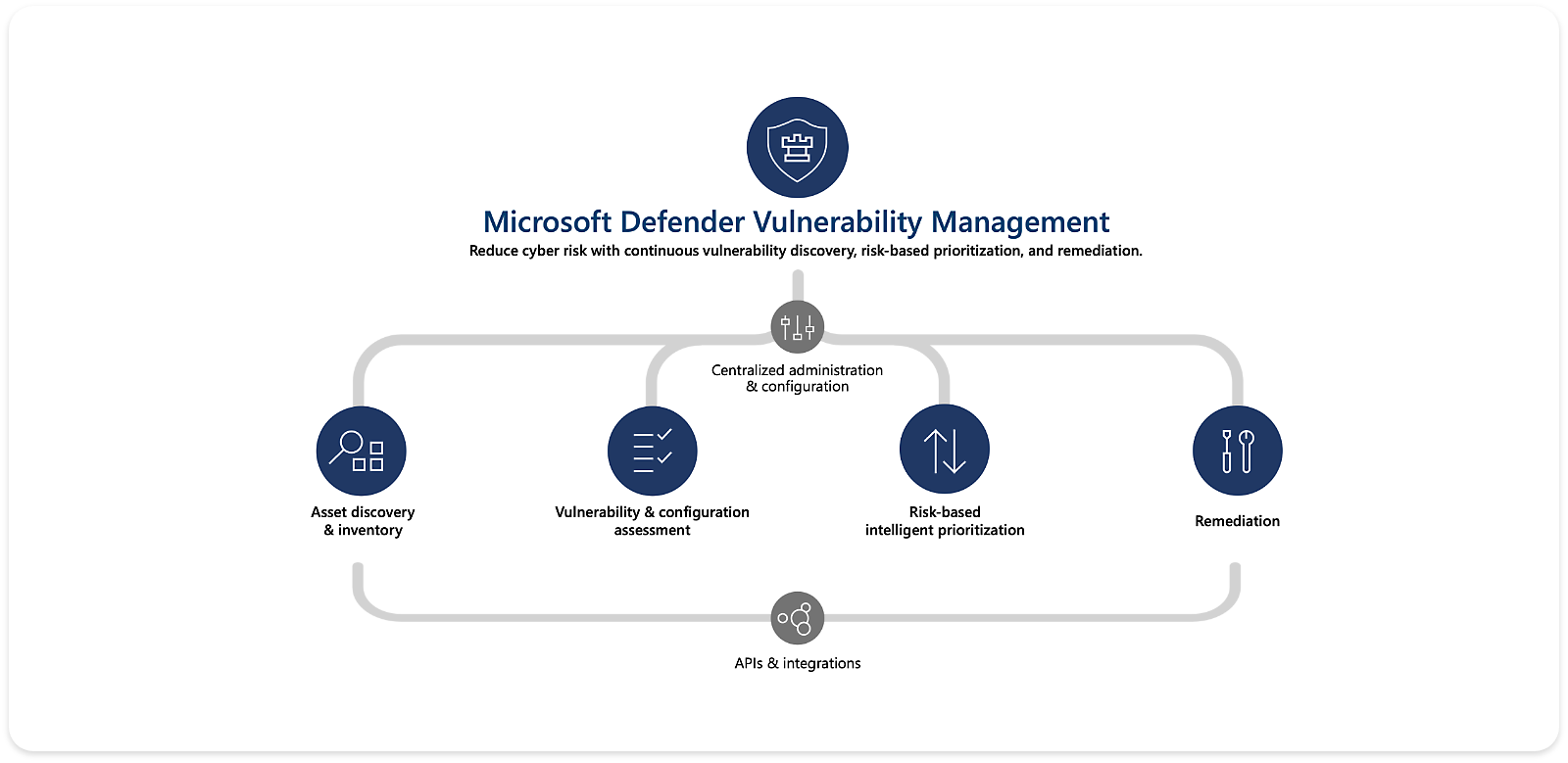

إدارة الثغرات الأمنية في Microsoft Defender

يمكنك تقليل مخاطر الأمان عبر الإنترنت من خلال اتباع نهج قائم على المخاطر لإدارة الثغرات الأمنية.

توسيع لـ "إدارة الثغرات الأمنية في Microsoft Defender"

تتوفر "إدارة الثغرات الأمنية في Defender" الآن كعرض مستقل لمزيد من العملاء وحالات الاستخدام. فهي تكمل حل "الكشف عن تهديدات نقاط النهاية والرد عليها (EDR)" وتم توسيعها لتشمل تقييمات الثغرات الأمنية للحاويات.

إدارة الثغرات الأمنية المستندة إلى المخاطر

يمكنك تقليل المخاطر من خلال التقييم المستمر للثغرات الأمنية وتحديد الأولويات على أساس المخاطر والمعالجة.

اكتشاف الأصول ومراقبتها باستمرار

يمكنك تقليل عمليات الفحص الدورية من خلال الاستعانة بخدمات المراقبة والتنبيهات المستمرة. يمكنك كشف المخاطر حتى عندما تكون نقاط النهاية غير متصلة بشبكة الشركة.

التركيز على ما يهمك

أعط الأولوية لأكبر الثغرات الأمنية في أصولك الحيوية من خلال استخدام ميزة التحليل الذكي للمخاطر من Microsoft وتنبؤات احتمالية الاختراق وسياقات الأعمال.

تتبع المخاطر وتخفيفها بسهولة

يمكنك سد الفجوة بين فرق الأمان وفرق تكنولوجيا المعلومات لتتمكن من معالجة الثغرات الأمنية بسلاسة من خلال الاستعانة بالتوصيات السياقية القوية، ومهام سير العمل المضمنة، وإمكانات حظر التطبيقات لتمكين الحماية بشكل أسرع.

الحصول على التغطية الشاملة

يمكنك استخدام عمليات الفحص المستندة إلى عامل أو بدون عامل عبر أحمال عمل السحابة، والخوادم، والحاويات، ونقاط النهاية مع دعم Windows، وLinux، وmacOS، وiOS، وAndroid.

تغلب على مخاطر الإنترنت

اكتشف باستمرار أكبر المخاطر التي تتعرض لها المؤسسات عبر نقاط النهاية وأحمال العمل السحابية ورتبها حسب الأولوية وعالجها.

الإمكانات الأساسية

يمكنك التقليل بشكل استباقي من المخاطر التي تتعرض لها مؤسستك من خلال خدمة "إدارة الثغرات الأمنية في Defender".

اكتشف الثغرات الأمنية في الوقت الحقيقي

يمكنك كشف المخاطر عبر نقاط النهاية المُدارة وغير المُدارة باستخدام وحدات نمطية مضمنة وأدوات فحص بدون عامل، حتى عندما تكون الأجهزة غير متصلة بشبكة الشركة.

تقليل المخاطر من خلال إجراء تقييمات مستمرة

يمكنك تقليل عمليات الفحص الدورية والوصول إلى وحدات المخزون على مستوى الكيان والتي تشمل الأجهزة وتطبيقات البرامج والشهادات الرقمية وملحقات المستعرض وتقييمات البرامج الثابتة.

عرض توصيات الأمان ذات الأولوية

ركّز على التهديدات الإلكترونية التي تشكل أعلى المخاطر من خلال عرض واحد للتوصيات ذات الأولوية من خلاصات الأمان المتعددة.

حظر التطبيقات المُعرضة للخطر

احظر بشكل استباقي الإصدارات المعرضة للخطر من التطبيقات أو حذر المستخدمين من خلال تنبيهات مخصصة لسطح المكتب.

تتبع مستوى التقدم والمعالجة بسلاسة

اتصل بالفرق باستخدام عمليات التكامل ومهام سير العمل المضمنة. تعقب التقدم والاتجاهات في التوقيت الحقيقي باستخدام تعقب المعالجة وتقارير الأجهزة.

تقييمات الثغرات الأمنية عبر أحمال عمل السحابة

يمكنك إجراء فحص للثغرات الأمنية المستندة إلى عامل أو بدون عامل لتوفير مرونة وحماية شاملة لأحمال العمل.

منصة عمليات الأمان الموحدة

قم بتأمين أصولك الرقمية من خلال منصة عمليات الأمان (SecOps) الوحيدة التي توحد الإمكانات الكاملة للكشف والاستجابة الموسعة (XDR) وإدارة معلومات الأمان والأحداث (SIEM).

منفذ موحد

يمكنك الكشف عن التهديدات الإلكترونية وتعطيلها في الوقت الفعلي القريب وتبسيط الفحص والاستجابة.

Defender XDR

يمكنك تحقيق أمان ورؤية موحدة عبر السحابات والأنظمة الأساسية ونقاط النهاية لديك.

Microsoft Sentinel

يمكنك تجميع بيانات الأمان وربط التنبيهات من أي مصدر فعلياً من خلال مجموعة إدارة معلومات الأمان والأحداث (SIEM) الأصلية في السحابة.

بدء الاستخدام

تمتع بحماية استباقية عبر المجالات المختلفة بما في ذلك نقاط النهاية، والخوادم، وأحمال عمل السحابة، باستخدام "إدارة الثغرات الأمنية في Defender".

خطط إدارة الثغرات الأمنية

- لعملاء Microsoft Defender لنقطة النهاية (الخطة 2): يمكنك تحسين برنامج إدارة الثغرات الأمنية بسلاسة، دون الحاجة إلى عملاء إضافيين، باستخدام المكون الإضافي "إدارة الثغرات الأمنية في Defender".

- لعملاء Microsoft Defender for Cloud: يمكنك الحصول على إدارة الثغرات الأمنية بدون عوامل للخوادم، والحاويات، وسجلات الحاويات باستخدام "إدارة الثغرات الأمنية في Defender" المتكاملة في الأصل ضمن Defender for Cloud.

- للعملاء الآخرين: يمكنك أن تكمل حل "الكشف عن تهديدات نقاط النهاية والرد عليها (EDR)" الحالي الخاص بك مع عرض "إدارة الثغرات الأمنية في Defender" المستقل.

المنتجات ذات الصلة

يمكنك استخدام منتجات الأمان من Microsoft الأفضل في فئتها للمساعدة في منع مخاطر الإنترنت وكشفها.

Microsoft Defender لنقطة النهاية

احصل على أمان نقطة النهاية البادئة لإيقاف مخاطر الإنترنت بسرعة وتوسيع نطاق موارد الأمان لديك.

Microsoft Secure Score

احصل على الرؤية ونتائج التحليلات والإرشادات الذكية لتعزيز وضعك الأمني.

Microsoft Defender for Cloud

اكتشف مخاطر الإنترنت والاستجابة لها في التوقيت الحقيقي للمساعدة في حماية حمل العمل متعددة السحابة والمختلطة والمحلية.

التحليل الذكي للمخاطر في Microsoft Defender

يساعد في حماية مؤسستك من المتطفلين والمخاطر على الشبكات المعاصرة مثل برامج الفدية الضارة.

الوثائق وآخر التحديثات

تنزيل موجز الحل

اكتشف كيف تساعد "إدارة الثغرات الأمنية في Defender" على اكتشاف وتقييم ومعالجة المخاطر.

آخر التحديثات

تعرّف على أحدث الابتكارات في إدارة الثغرات الأمنية من Microsoft.

حماية كل شيء

اجعل مستقبلك أكثر أماناً. استكشف خيارات الأمان الخاصة بك اليوم.

متابعة الأمان من Microsoft