Cyber Signals Ausgabe 6

Jeden Tag schützen mehr als 2,5 Milliarden cloudbasierte, KI-gesteuerte Erkennungen Microsoft-Kunden.

Agenten, die in Ihren täglichen Arbeitsablauf integriert sind. Ankündigung lesen

Jeden Tag schützen mehr als 2,5 Milliarden cloudbasierte, KI-gesteuerte Erkennungen Microsoft-Kunden.

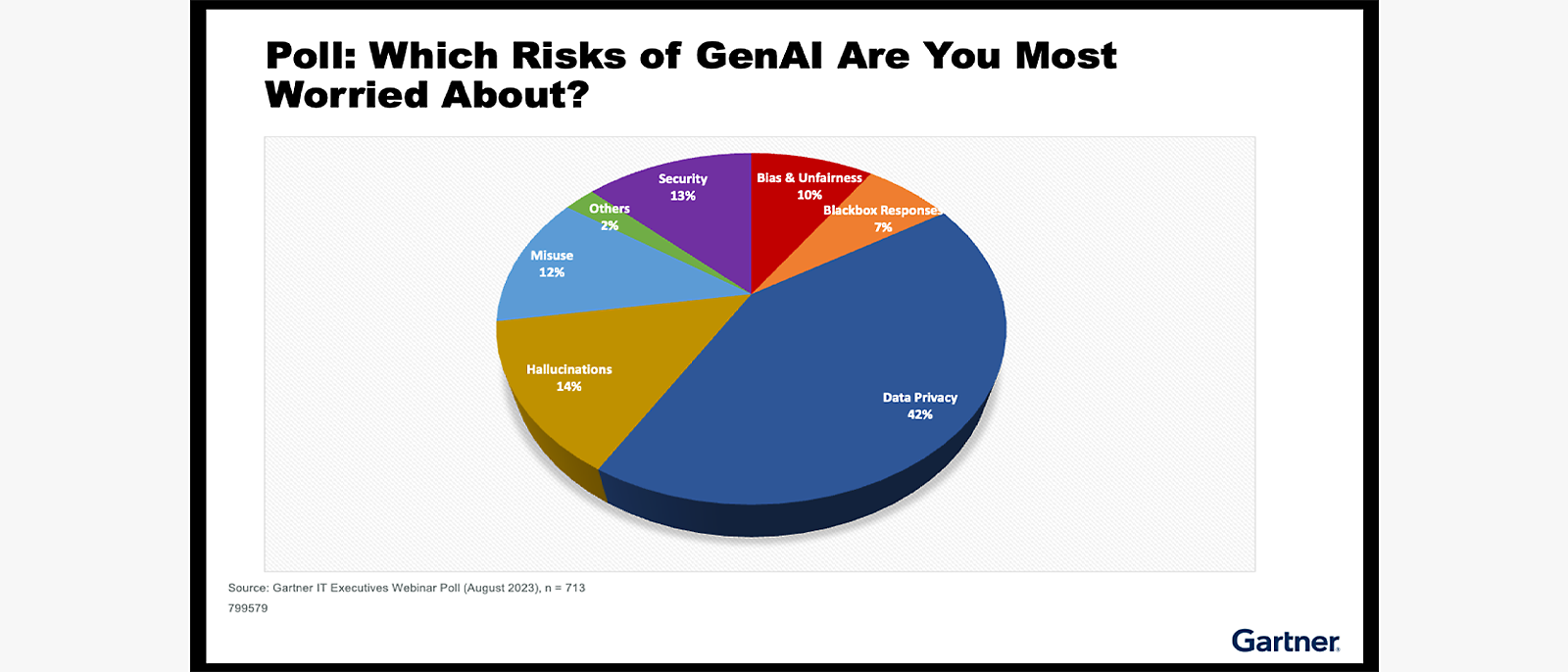

Heute unterzieht sich die Welt der Cybersicherheit einer massiven Transformation. Künstliche Intelligenz (KI) ist der Anführer dieser Veränderung, und stellt sowohl eine Bedrohung als auch eine Chance dar. Obwohl KI das Potential besitzt, Unternehmen gegen Angriffe mit Maschinengeschwindigkeit zu verteidigen und Innovation und Effizienz bei der Bedrohungserkennung, der Suche und der Vorfallsreaktion anzutreiben, können Widersacher KI jedoch zu Gunsten ihres Missbrauchs nutzen. Der sichere Entwurf, Bereitstellung und Nutzung von KI ist wichtiger denn je.

Bei Microsoft untersuchen wir das Potential von KI zur Verbesserung unserer Sicherheitsmaßnahmen, der Erschließung von neuen und fortgeschrittenen Sicherheitsmaßnahmen und der Erstellung besserer Software. KI gibt uns die Möglichkeit uns anzupassen und Anomalien während sich entwickelnden Bedrohungen sofort zu erkennen, schnell zu reagieren, um Risiken zu neutralisieren und Abwehrstrategien an die Bedürfnissen einer Organisation anzupassen.

KI kann uns außerdem dabei behilflich sein, ein weiteres großes Problem der Branche zu beheben. Angesichts des globalen Arbeitskräftemangels im Bereich Cybersicherheit mit circa 4 Millionen Cybersicherheitsexperten, die weltweit gebraucht werden, stellt KI das Potential für ein ausschlaggebendes Werkzeug dar, um die Lücke der Arbeitskräfte zu schließen, und Verteidigern dabei zu helfen, produktiver zu sein.

Wir konnten bereits in einer Studie beobachten, wie Microsoft Security Copilot Sicherheitsanalysten mit unterschiedlichen Erfahrungen helfen kann. Bei allen Aufgaben erwiesen sich Teilnehmer 44 % akkurater und 26 % schneller.

In Hinblick auf eine sichere Zukunft, müssen wir gewährleisten, dass wir uns sicher auf KI vorbereiten und gleichzeitig die Vorteile davon wirksam einsetzen, da KI die Fähigkeit besitzt, menschliches Potential zu steigern und einige unserer größten Herausforderungen zu bewältigen.

Eine sicherere Zukunft mit KI erfordert fundamentale Fortschritte in der Softwareentwicklung. Es erfordert, dass wir KI-gesteuerte Bedrohungen verstehen und ihnen als essentielle Komponenten jeder Sicherheitsstrategie entgegenwirken. Wir müssen zusammenarbeiten, um starke Kollaborationen und Partnerschaften in sowohl öffentlichen als auch privaten Bereichen zu bilden, und so Akteure mit schlechten Motiven zu bekämpfen.

Als Teil dieses Einsatzes, und unserer eigenenInitiative für eine sichere Zukunft, veröffentlichen OpenAI und Microsoft heute neue Versuche von Bedrohungsakteuren mit Intelligenzdetails, um den Nutzen von großen Sprachmodellen (Large Language Models, LLMs) in Bedrohungstechniken auszutesten und zu erkunden.

Wir hoffen, dass diese Informationen für alle Branchen bei der Arbeit an einer sichereren Zukunft nützlich sein werden. Schlussendlich sind wir alle Verteidiger.

Sehen Sie sich das digitale Briefing von Cyber Signals an, in dem Vasu Jakkal, Corporate Vice President von Microsoft Security Business die wichtigsten Bedrohungsintelligenzexperten zu Cyberbedrohungen im Zeitalter von KI befragt, wie Microsoft KI für eine erhöhte Sicherheit einsetzt, und welche Maßnahmen Unternehmen ergreifen können, um Verteidigungen zu stärken.

Die Cyberbedrohungslandschaft stellt uns vor immer größere Herausforderungen durch motiviertere, schlauere und besser ausgestattete Angreifer. Bedrohungsakteure und Verteidiger wenden sich an KI, inklusive LLMs, um ihre Produktivität zu steigern und zugängliche Plattformen auszunutzen, die möglicherweise ihren Motiven und Angriffstechniken entsprechen.

Aufgrund der sich schnell entwickelnden Bedrohungslandschaft kündigen wir heute die Prinzipien von Microsoft an, die unser Vorgehen bestimmen, das Risiko von Bedrohungsakteuren, inklusive fortgeschrittenen hartnäckigen Bedrohungen (Advanced Persistent Threats, APTs), fortgeschrittenen hartnäckigen Manipulatoren (Advanced Persistent Manipulators, APMs) und cyberkriminellen Konsortien, die KI-Plattformen und APIs verwenden zu mildern. Diese Prinzipien beinhalten die Identifikation und das Vorgehen gegen den böswilligen Nutzen von KI durch Bedrohungsakteure, die Benachrichtigung von anderen KI-Dienstanbietern, die Zusammenarbeit mit anderen Stakeholders, und Transparenz.

Obwohl die Motive und die Raffinesse von Bedrohungsakteuren variieren, teilen sie jedoch dieselben gängigen Aufgaben bei der Bereitstellung von Angriffen. Dazu gehören Aufdeckung, wie zum Beispiel die Recherche der Branche von potentiellen Opfern, Standorte, und Beziehungen, Coding, inklusive dem Verbessern von Softwareskripts und Malware-Entwicklung, sowie Hilfestellung beim Lernen und der Verwendung von menschlichen und maschinellen Sprachen.

In Zusammenarbeit mit OpenAI teilen wir Bedrohungsintelligenz mit erkannten staatszugehörigen Widersachern, die als Forest Blizzard, Emerald Sleet, Crimson Sandstorm, Charcoal Typhoon, und Salmon Typhoon identifiziert werden, und LLMs verwenden, um Cybervorgänge anzureichern.

Das Ziel der Forschungspartnerschaft von Microsoft und OpenAI besteht darin, die sichere und verantwortungsvolle Nutzung von KI-Technologien wie ChatGPT sicherzustellen, und die höchsten Standards von ethischen Anwendungen einzuhalten, um die Gesellschaft vor potentiellen Missbräuchen zu schützen.

Die Verwendung von LLMs durch Emerald Sleet erforderte Recherche zu Think Tanks, Nordkorea-Experten sowie Inhaltsgenerierung, die häufig in Spear-Phishing-Kampagnen verwendet wird. Emerald Sleet interagierte mit LLMs, um öffentlich bekannte Schwachstellen einzuordnen, technische Probleme zu behandeln, und Unterstützung mit der Verwendung von verschiedenen Web-Technologien zu erhalten.

Eine weitere von China unterstützte Gruppe, Salmon Typhoon, hat die Effektivität der Verwendung von LLMs in 2023 untersucht, um Informationen zu potentiell sensiblen Themen, bekannten Persönlichkeiten, regionaler Geopolitik, US-Einfluss und internen Angelegenheiten zu sammeln. Die vorläufige Bindung mit LLMs kann sowohl für eine Erweiterung des Intelligenzsammlungs-Toolkits stehen, als auch eine experimentelle Phase der Beurteilung der Fähigkeiten von neuen Technologien darstellen.

Wir haben Maßnahmen ergriffen, um Ressourcen und Konten, die mit diesen Bedrohungsakteuren in Verbindung stehen, zu unterbinden und die Schutzwände und Sicherheitsmechanismen in unseren Modellen zu formen.

KI-gesteuerter Betrug ist ein weiteres wichtiges Problem. Die Sprachsynthese ist ein Beispiel davon, wie ein drei Sekunden langes Sprach-Sample ein Modell so trainieren kann, dass es sich anhört wie jede mögliche Person. Sogar etwas unverfängliches wie Ihre Voicemail-Begrüßung kann verwendet werden, um ein ausreichendes Sampling zu erhalten.

Ein großer Anteil davon, wie wir miteinander umgehen, und Geschäfte abwickeln basiert auf Identitätssicherungwie zum Beispiel dem Erkennen der Stimme, des Gesichts, der E-Mail-Adresse oder dem Schreibstil einer Person.

Es ist wichtig, zu verstehen, wie böswillige Akteure KI verwenden, um seit Langem bestehende Identitätssicherungssysteme zu beeinträchtigen, damit wir komplexe Betrugsvorfälle und andere neu entstehende Social Engineering-Bedrohungen bewältigen können, die Identitäten verschleiern.

KI kann auch verwendet werden, um Unternehmen dabei zu helfen, Betrugsversuche zu unterbinden. Obwohl Microsoft unsere Arbeit mit einem Unternehmen in Brasilien eingestellt hatte, erkannten unsere KI-Systeme Versuche des Unternehmens sich selbst in unserem Ökosystem wiedereinzugliedern.

Die Gruppe versuchte kontinuierlich ihre Informationen zu verschleiern, Besitzerursprünge zu verdecken, und erneut Zugang zu erlangen. Unsere KI-Detektoren verwendeten fast ein Dutzend Risikosignale, um die betrügerische Firma zu melden, und ein vorheriges verdächtiges Verhalten mit ihr zu verknüpfen, um damit Versuche der Firma zu blockieren.

Microsoft verpflichtet sich verantwortungsvoller von Menschen gesteuerter KI mit Privatsphäre und Sicherheit durch menschliche Überwachung, dem Auswerten von Beschwerden und Interpretieren von Richtlinien und Regelungen.

Microsoft erkennt eine unwahrscheinlich große Anzahl an böswilligem Verkehr – mehr als 65 Billionen Cybersicherheitssignale pro Tag. KI steigert unsere Fähigkeit, diese Informationen zu analysieren und stellt sicher, dass die wertvollsten Erkenntnisse bekannt gemacht werden, um an dem Unterbinden von Bedrohungen mitzuwirken. Wir verwenden diese Signalintelligenz, um generative KI für fortgeschrittenen Bedrohungsschutz, Datensicherheit und Identitätssicherheit zu nutzen, und Verteidiger dabei zu unterstützen, die Dinge einzufangen, die sonst übersehen werden.

Microsoft verwendet mehrere Methoden, um sich selbst und Kunden vor Cyberbedrohungen zu schützen, inklusive KI-fähiger Bedrohungserkennung, um Änderungen in der Verwendung von Ressourcen und Verkehr im Netzwerk festzustellen; Verhaltensanalysen, um riskante Anmeldungen und anomales Verhalten zu erkennen; Modelle zum maschinellen Lernen (ML), um riskante Anmeldungen und Malware zu erkennen; Zero Trust-Modelle, bei denen jede Zugriffsanforderung gänzlich authentifiziert, autorisiert und verschlüsselt sein muss; und Geräteintegrationsverifizierung bevor ein Gerät mit einem Geschäftsnetzwerk verbunden werden kann.

Da Bedrohungsakteure wissen, dass Microsoft rigoros Multi-Faktor-Authentifizierung (MFA) verwendet, um sich selbst zu schützen. Deshalb werden alle unsere Mitarbeiter mit MFA oder kennwortlosem Schutz ausgestattet. Wir haben Angreifer dabei beobachtet, wie sie sich an Social Engineering bedienen, und damit versuchen, unsere Mitarbeiter zu kompromittieren.

Begehrte Angriffspunkte sind dabei Bereiche, in denen Dinge mit Wert übertragen werden wie zum Beispiel kostenlose Testversionen oder Angebotspreise für Dienste oder Produkte. In diesen Bereichen lohnt es sich für Angreifer nicht, immer nur ein einzelnes Abonnement zu stehlen. Sie versuchen deshalb diese Angriffe zu operationalisieren und zu vergrößern ohne erkannt zu werden.

Aus diesem Grund erschaffen wir KI-Modelle, um diese Angriffe für Microsoft und unsere Kunden zu erkennen. Wir erkennen gefälschte Studenten- und Schulkonten, gefälschte Firmen oder Organisationen, die ihre Firmendaten verändert, oder ihre echten Identitäten verschleiert haben, um Sanktionen zu entgehen, Kontrollen zu umgehen oder frühere kriminelle Vorfälle wie Korruptionsverurteilungen, Diebstahlversuche etc. zu verstecken.

Die Verwendung von GitHub Copilot, Microsoft Security Copilot und anderen Copilot-Chatfunktionen, die in unsere interne Entwicklungs- und Betriebsinfrastruktur integriert sind, hilft dabei, Vorfällen vorzubeugen, die Geschäftsbetriebe beeinträchtigen können.

Um gegen E-Mail-Bedrohungen anzugehen, verbessert Microsoft die Fähigkeiten, Signale außerhalb von E-Mail-Strukturen zu erfassen, und damit einzuordnen, ob es böswillig ist. Mit KI in den Händen von Bedrohungsakteuren entstand ein Zustrom an perfekt verfassten E-Mails, in denen offensichtliche sprachliche und grammatikalische Fehler verbessert wurden, welche oft bei der Aufdeckung von Phishing-Versuchen halfen, und es nun schwieriger macht, Phishing-Versuche zu erkennen.

Es sind fortlaufende Mitarbeiterkampagnen und Kampagnen für das öffentliche Bewusstsein nötig, um Social Engineering zu bekämpfen, welches ein Druckmittel darstellt, das voll und ganz auf menschliche Fehler angewiesen ist. Die Geschichte hat bewiesen, dass effektive Kampagnen für das öffentliche Bewusstsein Verhalten verändern können.

Microsoft erwartet, dass KI Social Engineering-Taktiken verbessern wird, und komplexere Angriffe mit Deepfakes und Stimmklonen kreieren wird, insbesondere wenn Angreifer KI-Technologien finden, die ohne verantwortungsvolle Methoden und integrierte Sicherheitskontrollenarbeiten.

Vorbeugung ist der Schlüssel zum Kampf gegen alle Cyberbedrohungen, sowohl traditionelle als auch KI-fähige.

Erhalten Sie weitere Erkenntnisse zu KI von Homa Hayatafar, Principal Data and Applied Science Manager, Detection Analytics Manager.

Traditionelle Tools können den Bedrohungen durch Cyberkriminelle nicht mehr standhalten. Die zunehmende Geschwindigkeit, das Ausmaß und die Komplexität von aktuellen Cyberangriffen erfordern einen neuen Sicherheitsansatz. Angesichts dem Mangel an Cybersicherheitskräften und der Zunahme an Häufigkeit und Schweregrad von Cyberbedrohungen, stellt die Schließung der Qualifikationslücke zusätzlich eine dringende Notwendigkeit dar.

KI kann für Verteidiger ausschlaggebend sein. Eine vor kurzem durchgeführte Studie über Microsoft Security Copilot (momentan in der Vorschautestphase für Kunden) zeigte erhöhte Geschwindigkeit und Genauigkeit von Sicherheitsanalytikern, unabhängig ihrer Erfahrungsebene bei gängigen Aufgaben wie der Identifizierung von Skripts, die von Angreifern verwendet werden, dem Erstellen von Vorfallberichten und dem Identifizieren von angemessenen Wartungsschritten.1

Microsoft Security folgen