Mehr Sicherheit für Personen, Geräte und Systeme

Digitaler Identitätsdiebstahl ist ein ernstzunehmendes und seit Jahren komplexer werdendes Problem. Mit einer wachsenden Anzahl von Anwender*innen, die neben dem klassischen Büroarbeitsplatz auch von Orten wie Homeoffices und Coworking-Spaces auf Ihre Geschäftsanwendungen und -daten zugreifen, vergrößert sich die potenzielle Angriffsfläche, die von Cyberkriminellen ausgenutzt werden kann. Gleiches gilt für eine heterogene IT-Umgebung, die in vielen Unternehmen Usus ist, sowie die tägliche Zusammenarbeit mit Lieferanten, Geschäftspartnern und Kund*innen, bei der verschiedene Systeme, Plattformen, Anwendungen und Geräte von Drittanbietern genutzt werden und nicht unter der Kontrolle eines einzelnen Unternehmens stehen. Verbessern Sie die Sicherheit Ihrer Anmeldeverfahren für jedes Netzwerk, für jede Datenbank und Anwendung, für jedes Gerät und jeden Microservice unter anderem mit Biometrie, Multi-Faktor-Authentifizierung (MFA) und Single Sign-on. So schützen Sie Ihre Nutzer*innen – und damit Ihre gesamte Organisation – besser vor Cyberbedrohungen:

Microsoft-Lösungen für Identitäts- und Zugriffsverwaltung

Wir unterstützen Sie dabei, zunehmend mobile und hybride Arbeitsmodelle mit einem Höchstmaß an Sicherheit umzusetzen. Schützen Sie die Identitäten Ihrer Mitarbeitenden – also die Benutzerkonten, mit denen diese sich bei Ihren Business-Lösungen anmelden und auf Ihre Geschäftsdaten zugreifen.

Azure Active Directory

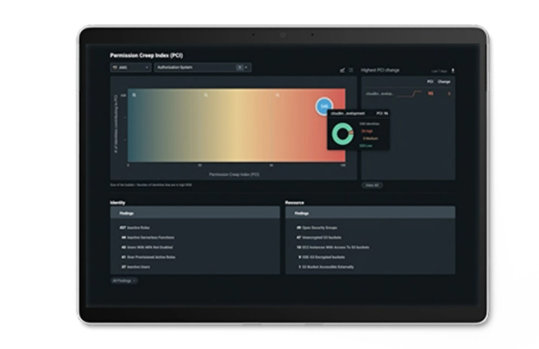

Microsoft Entra Permissions Management

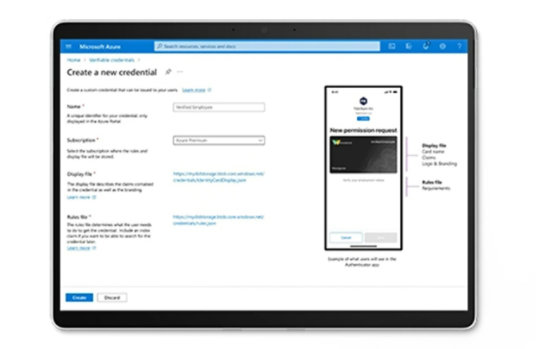

Microsoft Entra Verified ID

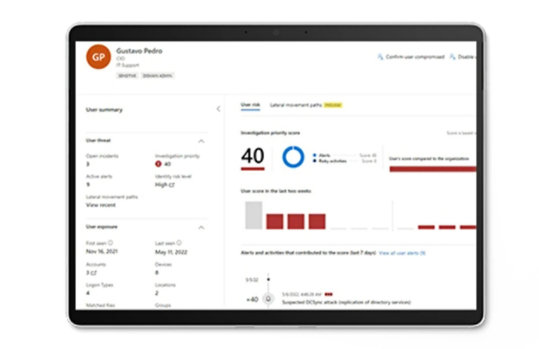

Microsoft Defender for Identity

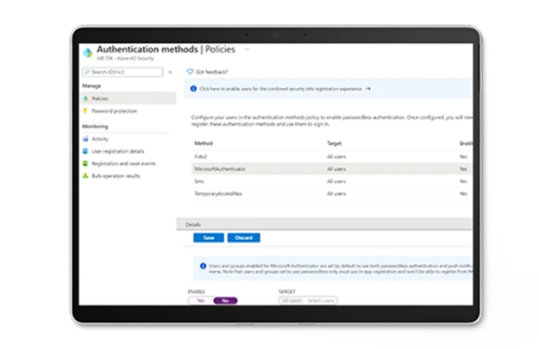

Microsoft Authenticator App

Interessante E-Books und Webinare

Wie unsere Kunden ihr Unternehmen schützen

Schleich GmbH

Warum Identitäts- und Zugriffverwaltung wichtig ist

Weiterführende Informationen

Identitäts- und Zugriffsverwaltung

Microsoft-Sicherheitsforschung

Ressourcen

1Microsoft Digital Defense Report, Oktober 2021

Microsoft folgen