Microsoft Cloud Security のご紹介

イントロダクション

Microsoft は、物理データセンターやインフラストラクチャからクラウドでの運用に至るまで、多層構造のセキュリティを提供しています。

お客様はデータセンターでグローバルに提供される最新鋭のセキュリティをご利用できます。Microsoft のクラウドはカスタマイズされたハードウェアを使って構築されており、ハードウェア コンポーネントとファームウェア コンポーネントにセキュリティ コントロールが統合されているほか、DDoS などの脅威からの保護にも対応しています。

全世界で計 3,700 名以上のサイバー セキュリティの専門家から成るチームが、クラウドに置かれたお客様のビジネス資産とデータを守り続けています。

Microsoft では、透過的な説明責任を実現しつつ、顧客データの機密性、整合性、および可用性を提供しています。

Microsoft クラウド プラットフォーム (Azure)

Microsoft の Azure は、オペレーティング システム、プログラミング言語、フレームワーク、ツール、データベース、デバイスにおいて幅広い選択肢をサポートするパブリック クラウド サービス プラットフォームです。 Docker を統合した Linux コンテナーの実行、JavaScript、Python、.NET、PHP、Java、Node.js によるアプリの構築、iOS、Android、Windows の各デバイスに対応したバックエンドの構築を行えます。

Azure パブリッククラウドサービスでは、何百万人もの開発者や IT プロフェッショナルから現在信頼が寄せられているのと同じテクノロジがサポートされています。 IT 資産を構築し、パブリック クラウド サービス プロバイダーに移行したとしましょう。このとき、移行したアプリケーションやデータをどこまで保護できるかは、採用したプロバイダーがクラウドベースの資産のセキュリティ管理のためにどのようなサービスと体制を用意しているかに応じて変わってきます。

Azure のインフラストラクチャでは、数百万の顧客を同時にホストできるように施設からアプリケーションまでが設計されており、ビジネスのセキュリティ要件を満たす信頼性の高い基盤となっています。

また、Azure には構成可能な幅広いセキュリティ オプションと制御機能が用意されており、組織によるデプロイの独自の要件を満たすようにセキュリティをカスタマイズできます。

Microsoft Cloud のセキュリティ機能

現在の企業や組織は、エコシステムにより産業化されたサイバー攻撃に直面しています。ブラックマーケットにある攻撃キットは今や安価に購入し簡単に攻撃を行えるようになっています。ID やパスワード / フィッシング攻撃、DDoS 攻撃、ランサムウェアの感染など多くの攻撃が全て成功するわけでないですが、組織は攻撃の失敗率とそれに伴う攻撃者のコストを増やすために防御を改善しつづけることが重要となってきています。

Microsoft はこれらの攻撃から組織を守り防御を改善し続けるために、クラウド ネイティヴなセキュリティ コントロール、業界のパートナーシップ、そして攻撃に対する防御を改善し続けるためのセキュリティ ガイダンスの構築に投資してきました。

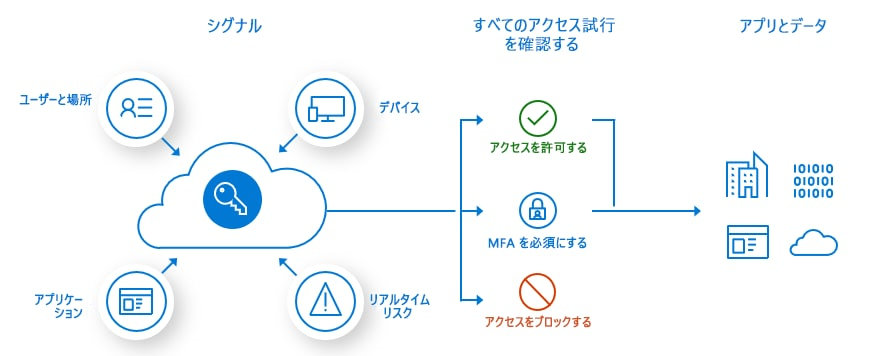

- クラウド ネイティヴなセキュリティ コントロールMicrosoft は高度な標的型攻撃と日常的な大量の攻撃の両方で使用でき、安価で利用可能なこれらの技術に対応する機能を提供しています。M365 も含めたあらゆる種類のエンタープライズ資産を保護するために構築された XDR 機能によるネイティヴな脅威検出、企業内のアカウントを保護するためのパスワードレス及び多要素認証、ゼロトラスト アプローチの適用、そしてネイティヴなファイアウォールとネットワークセキュリティにより企業を保護します。

- 業界のパートナーシップ

顧客だけでなく、NIST や様々な業界団体、コミュニティとパートナーシップを締結し、連携を通じて攻撃者のエコシステムの脅威に対処しています。 - セキュリティ ガイダンス

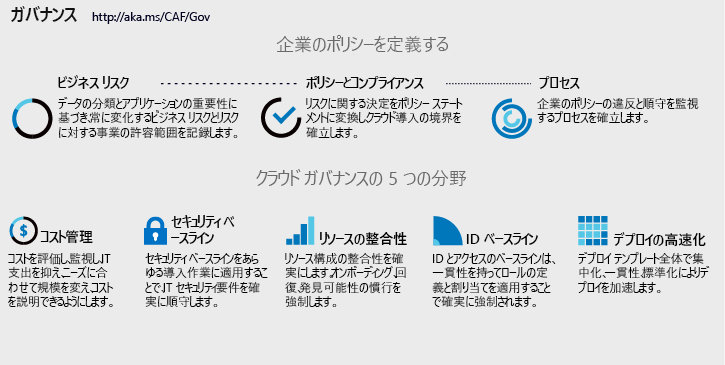

Microsoft は企業が行うべき主要な 10 個のベストプラクティス、推奨事項としての Azure セキュリティベンチマーク v2 のリリース、そしてクラウド導入フレームワーク (CAF) 及び適切なアーキテクト フレームワーク (WAF) をセキュリティ ガイダンスとして提供しています。

そして Microsoft Cloud はクラウド ソリューション プロバイダ・セキュリティ ベンダーとしてのクラウド規模、数兆ものシグナル、深い専門知識を活用して、クラウド リソースを保護する業界トップのセキュリティソリューションを構築します。Microsoft は、使用するクラウド プロバイダーやクラウド アプリに関係なく、IaaS、PaaS、SaaS サービス全体にわたってクラウド環境全体を保護するソリューションを開発しました。AWS から Azure、Google クラウド、Slack から Salesforce、基幹業務アプリケーションまで、マルチクラウド環境を保護するための包括的なセキュリティを提供しています。

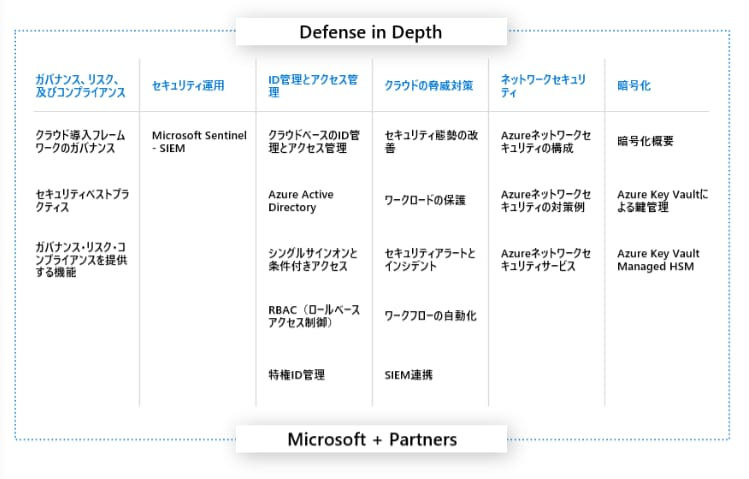

ここでは Microsoft Cloud がお客様の環境のすべてのレイヤで多層防御のセキュリティ アプローチを提供しており、ガバナンス・リスク・およびコンプライアンス、セキュリティ運用、ID 管理とアクセス管理、クラウドの脅威対策、ネットワークセキュリティ、暗号化、それに跨るセキュリティソリューション、コントロール、サービスを通じて、お客様の環境を保護することを説明致します。