クラウドの脅威対策

Microsoft Defender for Cloud は、クラウド構成全体に渡って弱点を抽出し、環境における全体的なセキュリティ体制を強化し、増大する脅威からマルチクラウドとハイブリッド環境全体に渡ってワークロードを保護できる Cloud Security Posture Management (CSPM) および Cloud Workload Protection Platform (CWPP) です。

クラウドリソースのセキュリティの構成をアセスメントし、強化する

重大かつ不可欠な業界基準、および規制基準に対するコンプライアンスを管理する

Azure、AWS、Google Cloud Platform、そしてオンプレミスで実行されているワークロードの脅威対策を有効にする

悪意のある攻撃からマルチ クラウド ハイブリッド ワークロードを保護するために、脆弱性を検出する

セキュリティ態勢の改善

Microsoft Defender for Cloud は、Azure のセキュリティ態勢を改善するために以下のソリューションを提供します。

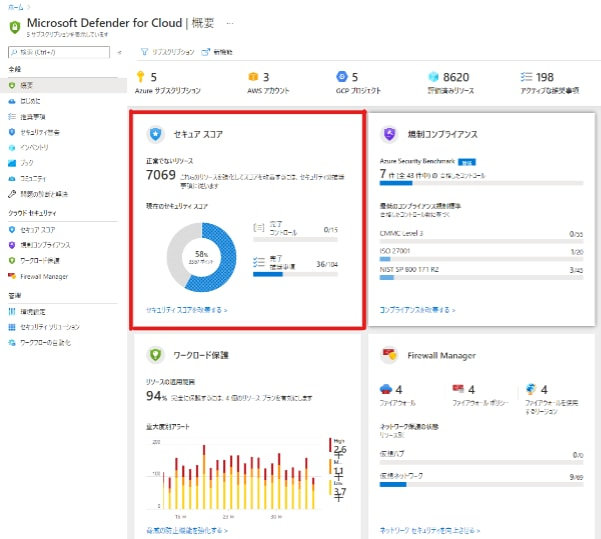

セキュア スコア

Microsoft Defender for Cloud は、組織全体のサブスクリプションとリソースに関するセキュリティの問題を継続的に監視しています。 収集された情報すべては 1 つのスコアに集約され、現在のセキュリティ状況を知る目安としてそのスコアを利用できます。 セキュア スコアが高いほど、組織全体で特定されているリスク レベルは低いことを意味します。組織では、このスコアをセキュリティ態勢の KPI として利用することが可能です。

セキュリティスコアに関する概要につきましては「Microsoft Defender for Cloud のセキュリティ スコア」をご参照ください。

推奨事項

推奨事項は、セキュリティとコンプライアンスのベスト プラクティスに関する Azure 固有のガイドライン セットである「Azure Security Benchmark」に基づいて、対象のリソースのチェックを自動的に行い、ワークロード上のセキュリティ懸念事項を把握することができます。

検出された懸念事項には以下の推奨事項が含まれます。クイック修正オプションが提供されている推奨事項は、オプションを選択することで自動的に修正を適用することが可能です。

推奨事項の説明

推奨事項を実装するために実行する修復手順

影響を受けるリソース

クイック修正

推奨事項につきましては、以下もご参照ください。

「Microsoft Defender for Cloud に関するすべての推奨事項のリファレンス表」

「Reference table for all Microsoft Defender for Cloud recommendations for AWS resources」

アセットインベントリ

Microsoft Defender for Cloud のアセットインベントリ ページには、Defender for Cloud に接続したリソースのセキュリティ態勢を1つのページに表示します。これにより、リスクの高いリソースを特定することが可能です。クラウドの資産インベントリについては「クラウドの資産インベントリ用 Microsoft Defender」をご参照ください。

規制コンプライアンス

Microsoft Defender for Cloud を使用すると、規制コンプライアンス ダッシュボードを使用して、規制のコンプライアンス要件を満たすためのプロセスを効率化できます。規制コンプライアンス ダッシュボードでは、特定のコンプライアンス要件をどのように満たしているかに基づいて、コンプライアンス体制に関する分析情報を提供します。

規制コンプライアンスにつきましては、「Microsoft Defender for Cloud の法令遵守ダッシュボード」をご参照ください。

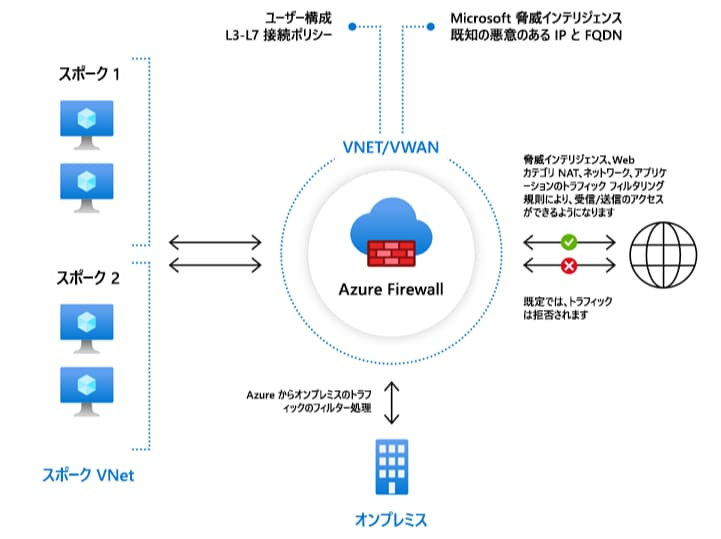

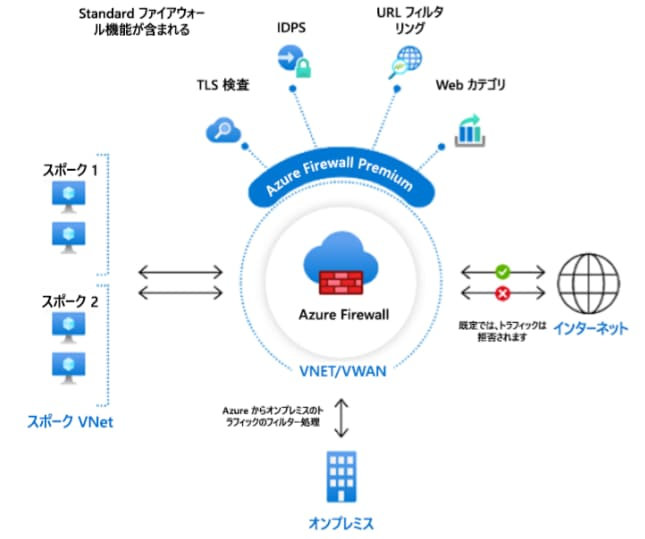

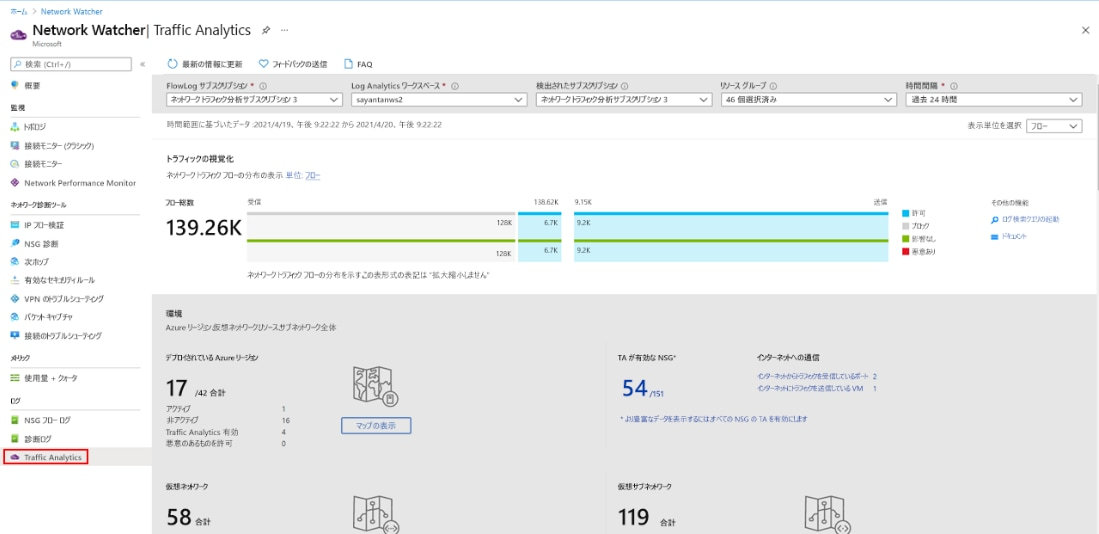

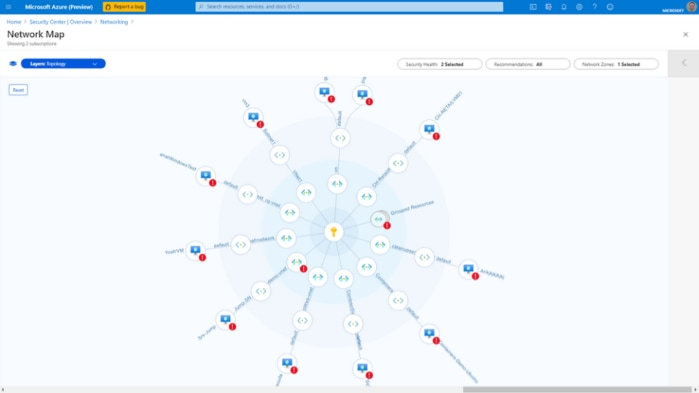

ネットワーク・セキュリティ

ネットワークのセキュリティ状態を継続的に監視するために Defender for Cloud に用意されている最も強力なツールの 1 つとして、ネットワーク マップがあります。 このマップを使用すると、ワークロードのトポロジを確認できるため、各ノードが正しく構成されているかどうかを確認できます。

ノードがどのように接続されているかを確認できます。これにより、攻撃者がネットワークに侵入しやすくなる可能性がある望ましくない接続をブロックすることができます。ネットワーク セキュリティにつきましては、「Protecting your network resources in Microsoft Defender for Cloud」をご参照ください。

ワークロードの保護

Defender for Cloud では、真の脅威を検出し、誤検知を減らすために、Azure のリソースやネットワークから、ログ データを収集し、分析、統合します。 Defender for Cloud には、シグネチャ ベースの手法とは比較にならない高度なセキュリティ分析が採用されています。

ビッグ データや 機械学習 における革新的テクノロジを活かし、クラウド ファブリック全体にわたってイベントが評価されるので、手作業に頼った手法や攻撃の進化を予測する手法では特定できない脅威でも検出することができます。

仮想マシンおよびサーバーの保護:

Microsoft Defender for servers

次の脅威検出および保護機能が用意されています。

EDR ソリューションの Microsoft Defender for Endpoint

仮想マシンの脆弱性評価スキャン(スキャンエンジンは、Qualys、Microsoft Defender for Endpoint TVM のどちらかを選択)

Security Event ログの収集、分析

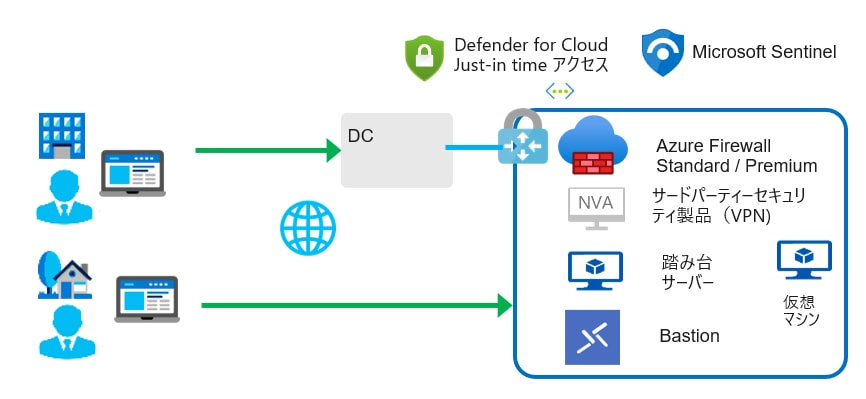

Just-In-Time (JIT) 仮想マシン (VM) アクセス

ファイルの整合性の監視

適応型アプリケーション制御(監査)

アダプティブ ネットワークのセキュリティ強化機能

Docker ホストの強化機能

ファイルレス攻撃の検出

Linux audit アラートと Log Analytics エージェントの統合 (Linux のみ)

Azure 以外のサーバを保護するには Azure Arc が必要です。 Azure Arc は、マルチクラウドとオンプレミスの管理プラットフォームに一貫性をもたらすことでガバナンスと管理を簡素化します。Microsoft Defender for Server に関する概要は「Microsoft Defender for servers の概要」をご参照ください。

アプリケーションの保護:

Microsoft Defender for App Service

Defender for Cloud は App Service プランの対象となるリソースを評価し、その結果に基づいてセキュリティに関する推奨事項を提示します。また、 Defender for Cloud は、App Service が実行されている VM インスタンスと管理インターフェイスを保護します。 App Service で実行されているアプリとの間で送受信される要求と応答も監視されます。Microsoft Defender for App Service の概要につきましては、「Microsoft Defender for App Service - the benefits and features」をご参照ください。

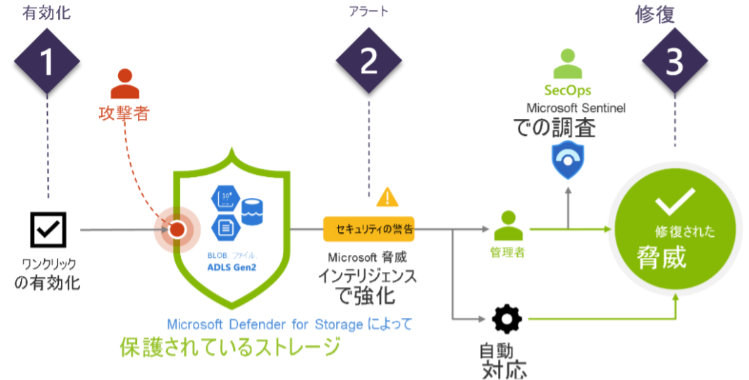

データとストレージの保護:

Microsoft Defender for Storage

Microsoft Defender for Storage は、ストレージ アカウントに対する通常とは異なる潜在的に有害なアクセスの試行、すなわちストレージ アカウントの悪用を検出する、Azure ネイティブのセキュリティ インテリジェンス レイヤーです。 セキュリティ AI の高度な機能と Microsoft の脅威インテリジェンスを利用して、コンテキストに応じたセキュリティ アラートと推奨事項を提供します。Microsoft Defender for Storage の概要につきましては、「Microsoft Defender for Storage - the benefits and features」をご参照ください。

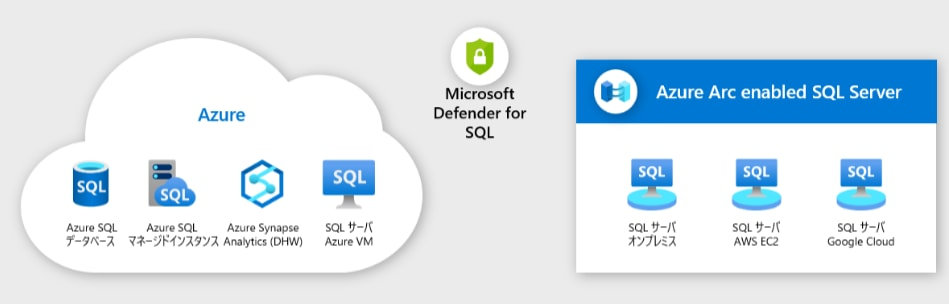

データベースの保護:

Microsoft Defender for SQL

データベースの潜在的な脆弱性を特定して軽減する機能や、データベースに対する脅威を示している可能性がある異常なアクティビティを検出する機能が含まれています。

脆弱性評価サービスは、データベースの潜在的な脆弱性を検出、追跡、修復するのに役立ちます。また、 脅威防御は、SQL インジェクション、ブルートフォース攻撃、特権の悪用などの脅威を対象に、高度な脅威防止サービスが SQL サーバーを継続的に監視します。

Microsoft Defender for SQL の概要につきましては、「Microsoft Defender for SQL - the benefits and features」をご参照ください。

Microsoft Defender for Azure SQL database servers

- Azure SQL Database

- Azure SQL Managed Instance

- Azure Synapses の専用SQLプール

Microsoft Defender for SQL servers on machines

- SQL Server on Virtual Machines

- オンプレミスの SQL サーバー

- Azure Arc 対応 SQL Server (プレビュー)

- Windows マシン上で実行される SQL Server (Azure Arc なし)

Microsoft Defender for open-source databases

以下のデータベースが対象です。Defender for Cloud を有効にすると異常なデータベース アクセスとクエリ パターン、および疑わしいデータベース アクティビティが検出されるとアラートを生成します。

Microsoft Defender for open-source databases の概要につきましては、「Microsoft Defender for open-source relational databases - the benefits and features」をご参照ください。

- Azure Database for PostgreSQL

- Azure Database for MySQL

- Azure Database for MariaDB

以下の攻撃を検知することが可能です。

- 異常なデータベースアクセスとクエリパターン

- 不審なデータベースアクティビティ

- フルートフォース攻撃

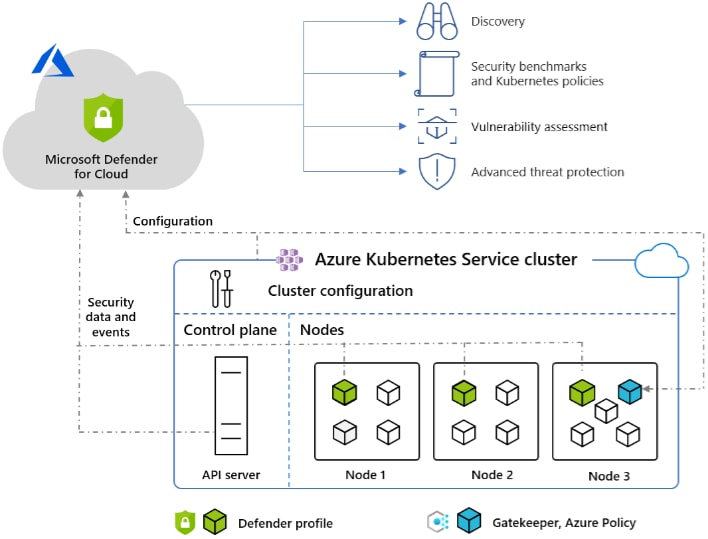

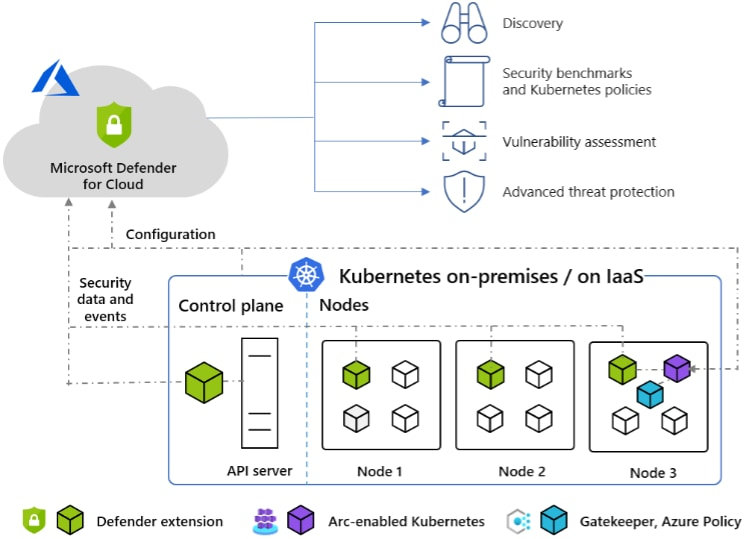

コンテナの保護

Microsoft Defender for Containers

Defender for Containers は、コンテナ セキュリティの次の主要な側面に役立ちます。

クラスターの設定を継続的評価、設定ミスの報告と脅威を軽減するためのガイドラインを提供

Kubernetes のアドミッション・コントロールによるワークロード保護

脆弱性評価(ACR レジストリ内のイメージスキャン、実行時のイメージスキャン)

ノードとクラスター向けのランタイム プロテクション

Defender for Containers を使用すると、次の場所のいずれで実行されているかに関わらず、クラスターは保護されます。

Azure Kubernetes Service (AKS)

Amazon Elastic Kubernetes Service (EKS)

アンマネージドな Kubernetes

Microsoft Defender for Containers の概要につきましては、「Microsoft Defender for Cloud でのコンテナーのセキュリティ」をご参照ください。

AKS クラスター

Azure Arc 対応の Kubernetes

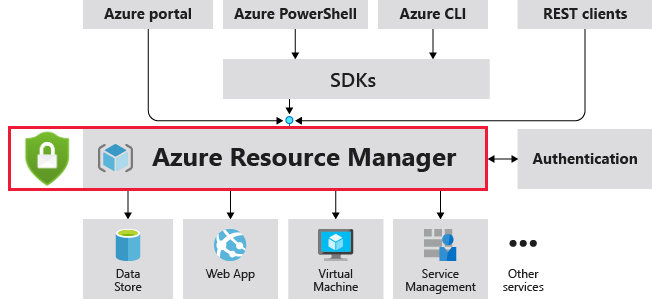

Azure Resource Manager のセキュリティ:

Azure Resource Manager は、Azure のデプロイおよび管理サービスです。 組織内のリソース管理操作は、その手段が Azure portal や Azure REST API、Azure CLI の場合でも、その他 Azure のプログラマティック クライアントの場合でも、Microsoft Defender for Resource Manager によって自動的に監視されます。 Defender for Cloud は高度なセキュリティ分析を実行して脅威を検出し、不審なアクティビティについてアラートを生成します。

Azure Resource Manager のセキュリティの概要につきましては、「Microsoft Defender for Resource Manager - the benefits and features」をご参照ください。

DNS セキュリティ:

Microsoft Defender for DNS は、リソースにエージェントを追加することなく、 Azure DNS 内からこれらのリソースからのクエリをモニタリングし、次のような疑わしいアクティビティと異常なアクティビティが検出されます。

Azure DNS のセキュリティの概要につきましては、「Microsoft Defender for DNS - the benefits and features | Microsoft Docs」をご参照ください。

Azure リソースからのデータ流出 (DNS トンネリングを使用)

C&C サーバーを使用したマルウェアの通信

悪意のあるドメインとの通信 (フィッシング、クリプト マイニングなど)

DNS 攻撃 - 悪意のある DNS リゾルバとの通信

Azure Key Vault:

Azure Key Vault は、暗号化キーとシークレット (証明書、接続文字列、パスワードなど) を保護するクラウド サービスです。

Microsoft Defender for Key Vaultは、Key Vaultアカウントへのアクセスや搾取を試みる、通常とは異なる潜在的に有害な試みを検出します。この保護レイヤーは、セキュリティの専門家でなくても、またサードパーティのセキュリティ監視システムを管理する必要がなくても、脅威に対処できるようにします。

Azure Key Vault のセキュリティの概要につきましては、「Microsoft Defender for Key Vault - the benefits and features」をご参照ください。

Azure ネットワークプレイヤーの脅威の防止:

Defender for Cloud のネットワーク レイヤー分析は、サンプルの IPFIX データに基づくものであり、Azure コア ルーターによって収集されるパケット ヘッダーです。 このデータ フィードに基づき、Defender for Cloud は機械学習モデルを使用して、悪意のあるトラフィック アクティビティを特定し、それらにフラグを設定します。 IP アドレスを強化するために、Defender for Cloud では、Microsoft の脅威インテリジェンス データベースも使用します。詳細につきましては、「ネットワーク リソースの保護」をご参照ください。

IoT、OT の保護

Microsoft Defender for IoT はエージェントレス ネットワーク検出と応答 (NDR) を提供します。これは、迅速に展開され、多様な IoT、OT、産業用制御システム (ICS) デバイスと連携し、Microsoft 365 Defender、Microsoft Sentinel、外部セキュリティ オペレーション センター (SOC) ツールと相互運用します。オンプレミスまたはクラウド経由で展開します。

IoT/OTのセキュリティ保護につきましては、「OT ネットワークの概要 - Microsoft Defender for IoT」をご参照ください。

セキュリティ アラートとインシデント

アラートは、リソースに対する脅威を検出するときに Defender for Cloud によって生成される通知です。 Defender for Cloud では、アラートに優先順位を付け、問題の迅速な調査に必要な情報と共に一覧表示します。 Defender for Cloud では、攻撃を修復するための詳細な手順も提供されます。 アラート データは 90 日間保持されます。

セキュリティ インシデントは、各アラートの個別の一覧ではなく、関連するアラートのコレクションです。 Defender for Cloud は Cloud Smart Alert Correlation を使用して、さまざまなアラートとローファイ シグナルを相互に関連付けてセキュリティ インシデントにします。

Defender for Cloud はインシデントを使用して、攻撃活動とすべての関連するアラートを単一のビューに表示します。 このビューにより、攻撃者がどのようなアクションを実行し、どのリソースが影響を受けたかを迅速に把握できます。

Microsoft Defender によるセキュリティ管理につきましては、「Microsoft Defender for Cloud セキュリティ アラートを管理する」をご参照ください。

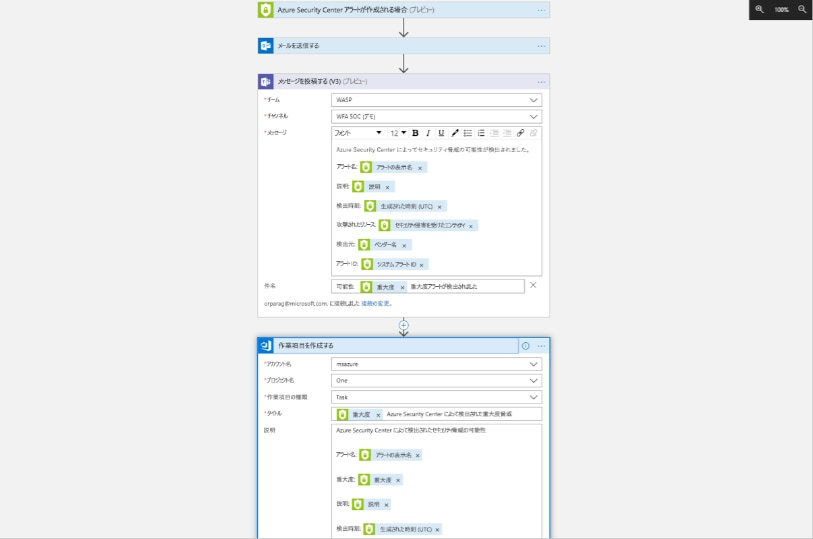

ワークフローの自動化

Microsoft Defender for Cloud のワークフロー自動化機能は、 セキュリティ アラートや推奨事項、および規制コンプライアンスへの変更があったときに Logic Apps をトリガーできます。 例えば、アラートが発生したときに、ユーザーに特定のユーザーを電子メールで送信することができます。

トリガー条件の項目:

以下のデータとそのアラートや推奨事項名、重要度を指定することが可能です。

セキュリティ アラート

推奨事項

規制コンプライアンス

操作:

トリガー条件に合致した際に実行されるロジックアプリを指定することが可能です。Logic Apps を使用して実行する操作を定義します。

Microsoft Defender for Cloud のワークフロー自動化機能につきましては、「Microsoft Defender for Cloud でのワークフローの自動化」をご参照ください。

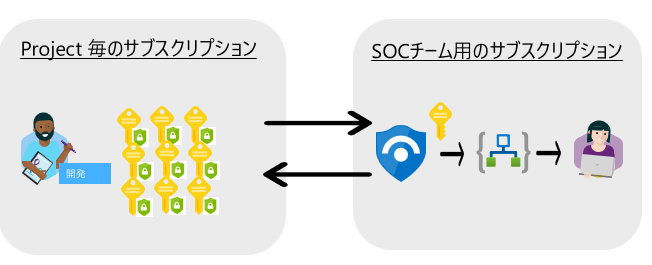

Microsoft Sentinel 連携

Microsoft Defender for Cloud が検出したアラートは、数クリックで Microsoft Sentinel に連携することができます。これにより、セキュリティ アラートと Microsoft Sentinel によって生成されるインシデントを一元的に管理が可能になります。以下に連携することの利点を示します。

Microsoft Defender for Cloud のアラート取り込み料が無料:

Microsoft Defender for Cloud が検出したアラートは、Microsoft Sentinel に無料で取り込むことが可能です。

複数のサブスクリプションのアラートを一元管理:

Defender for Cloud は、サブスクリプション単位で有効にします。管理するサブスクリプションが同一テナント内に複数存在する場合、Microsoft Sentinel にアラートを集約して管理することが可能です。

アラートのステータス同期:

Microsoft Defender for Cloud を Microsoft Sentinel に接続すると、Microsoft Sentinel に取り込まれたセキュリティ アラートの状態が 2 つのサービス間で同期されます。

- アラートの動機には2つの設定が可能です。

- アラートの同期

- 双方向の同期

セキュリティ アラートを含む Microsoft Sentinel インシデントが閉じられると、Microsoft Defender for Cloud で対応する元のアラートが自動的に閉じられます。

連続エクスポート:

Microsoft Defender for Cloud では、詳細なセキュリティ アラートと推奨事項が生成されます。 これらは、ポータル内またはプログラム ツールで表示できます。このデータをエクスポートする場合、Microsoft Sentinel、Azure Event Hubを指定することができます。

連続エクスポートでは、以下のデーターが、変更されるためにエクスポートされます。

- セキュリティ アラート

- セキュリティに関する推奨事項

- セキュリティの調査結果。 これらは、"サブ" の推奨事項と考えることができ、"親" の推奨事項に属します。

- サブスクリプションまたはコントロールごとのセキュリティ スコア

- 規制に関するコンプライアンス データ

連続エクスポートによって Microsoft Sentinel, Log Analytics Workspace へのデータ取り込みと保持は課金対象です。