Lidar com ciberameaças e fortalecer defesas na era da IA

Atualmente, o mundo da cibersegurança está a passar por uma enorme transformação. A inteligência artificial (IA) está no centro desta mudança, representando simultaneamente uma ameaça e uma oportunidade. Embora a IA tenha o potencial de capacitar as organizações para derrotar os ciberataques a uma velocidade nunca antes vista e impulsionar a inovação e a eficiência na deteção de ameaças, investigação e resposta a incidentes, os adversários podem utilizar a IA como parte dos seus exploits. Nunca foi tão importante para nós conceber, implementar e utilizar a IA de forma segura.

Na Microsoft, estamos a explorar o potencial da IA para melhorar as nossas medidas de segurança, desbloquear proteções novas e avançadas e criar software melhor. Com a IA, temos o poder de nos adaptarmos às ameaças em evolução, detetar anomalias instantaneamente, responder rapidamente para neutralizar os riscos e adaptar as defesas às necessidades de uma organização.

A IA pode também ajudar-nos a superar outro dos maiores desafios da indústria. Face a uma escassez global de equipas de trabalhadores de cibersegurança, com cerca de 4 milhões de profissionais de cibersegurança necessários em todo o mundo, a IA tem o potencial de ser uma ferramenta fundamental para colmatar a lacuna de talentos e ajudar os defensores a serem mais produtivos.

Já observámos num estudo como o Copilot para Security pode ajudar os analistas de segurança, independentemente do seu nível de especialização, em todas as tarefas. Os participantes foram 44 por cento mais precisos e 26 por cento mais rápidos.

Ao procurarmos assegurar o futuro, temos de garantir que equilibramos a preparação segura para a IA e o aproveitamento dos seus benefícios, porque a IA tem o poder de elevar o potencial humano e de resolver alguns dos nossos desafios mais graves.

Um futuro mais seguro com a IA exigirá avanços fundamentais na engenharia de software. Será necessário compreendermos e combatermos as ameaças orientadas por IA, como componentes essenciais de qualquer estratégia de segurança. E temos de trabalhar em conjunto para criar uma colaboração e parcerias profundas entre os setores público e privado para combater os atores maliciosos.

Como parte deste esforço e da nossa própria Iniciativa Secure Future, a OpenAI e a Microsoft estão hoje a publicar novas informações que detalham as tentativas dos atores de ameaças de testar e explorar a utilidade dos modelos de linguagem grandes (LLM) em técnicas de ataque.

Esperamos que esta informação seja útil para todas as indústrias, à medida que trabalhamos para um futuro mais seguro. Porque, em última análise, somos todos defensores.

CVP, Consultor Principal de Cibersegurança

Assista ao relatório digital do Cyber Signals em que Vasu Jakkal, Vice-Presidente Corporativo da Microsoft Security Business, entrevista os principais especialistas em informações sobre ameaças, acerca das ciberameaças na era da IA, as formas como a Microsoft está a utilizar a IA para a segurança avançada e o que as organizações podem fazer para ajudar a reforçar as defesas.

Atacantes exploram tecnologias de IA

O panorama das ciberameaças tem-se tornado cada vez mais desafiante, com os atacantes cada vez mais motivados, mais sofisticados e com mais recursos. Tanto os atores de ameaças como os defensores recorrem à IA, incluindo os LLM, para aumentar a sua produtividade e tirar partido de plataformas acessíveis que possam servir os seus objetivos e técnicas de ataque.

Dada a rápida evolução do panorama de ameaças, anunciamos hoje os princípios da Microsoft que orientam as nossas ações para mitigar o risco dos atores de ameaças, incluindo ameaças persistentes avançadas (APTs), manipuladores persistentes avançados (APMs) e sindicatos cibercriminosos, que utilizam plataformas de IA e APIs. Estes princípios incluem a identificação e a ação contra a utilização da IA por atores de ameaças maliciosos, a notificação de outros prestadores de serviços de IA, a colaboração com outros intervenientes e a transparência.

Embora os motivos e a sofisticação dos atores de ameaças variem, possuem tarefas comuns na implementação de ataques. Estas incluem o reconhecimento, como a pesquisa de indústrias, localizações e relações de potenciais vítimas; a codificação, incluindo a melhoria de scripts de software e o desenvolvimento de malware; e a assistência na aprendizagem e utilização de linguagens humanas e artificiais.

Em colaboração com a OpenAI, estamos a partilhar informações sobre ameaças que mostram a deteção de adversários afiliados ao estado, classificados como Forest Blizzard, Emerald Sleet, Crimson Sandstorm, Charcoal Typhoon e Salmon Typhoon, que estão a utilizar LLMs para ampliar as ciber-operações.

O objetivo da parceria de investigação da Microsoft com a OpenAI é garantir a utilização segura e responsável de tecnologias de IA como o ChatGPT, assegurando os mais elevados padrões de aplicação ética para proteger a comunidade de potenciais utilizações indevidas.

O Forest Blizzard (STRONTIUM), um ator dos serviços secretos militares russos altamente eficaz, ligado à Diretoria Principal do Estado-Maior das Forças Armadas da Federação Russa ou Unidade GRU 26165, visou vítimas de interesse tático e estratégico para o governo russo. As suas atividades abrangem uma variedade de setores, incluindo a defesa, os transportes/logística, a administração pública, a energia, as ONG e as tecnologias de informação

O Emerald Sleet (Velvet Chollima) é um ator de ameaças norte-coreano que a Microsoft detetou a usurpar a identidade de instituições académicas e ONGs de renome para induzir as vítimas a responder com opiniões e comentários de especialistas sobre políticas externas relacionadas com a Coreia do Norte.

A utilização de LLMs pelo Emerald Sleet envolveu a investigação de gabinetes estratégicos e de especialistas sobre a Coreia do Norte, bem como a criação de conteúdos suscetíveis de serem utilizados em campanhas de ataque spear phishing. O Emerald Sleet também interagiu com os LLMs para compreender as vulnerabilidades de conhecimento público, resolver problemas técnicos e obter assistência na utilização de várias tecnologias Web.

O Crimson Sandstorm (CURIUM) é um ator de ameaças iraniano que se considera estar ligado ao Exército dos Guardiões da Revolução Islâmica (IRGC). A utilização de LLMs envolveu pedidos de apoio em matéria de engenharia social, assistência na resolução de erros, desenvolvimento .NET e formas de um atacante escapar à deteção quando se encontra numa máquina comprometida.

O Charcoal Typhoon (CHROMIUM) é um ator de ameaças afiliado à China que se dedica predominantemente ao controlo de grupos em Taiwan, Tailândia, Mongólia, Malásia, França, Nepal e indivíduos em todo o mundo que se opõem às políticas da China. Em operações recentes, observou-se que o Charcoal Typhoon interagiu com LLMs para obter informações sobre a investigação, a fim de compreender tecnologias, plataformas e vulnerabilidades específicas, o que é indicativo de fases preliminares de recolha de informações.

Outro grupo apoiado pela China, o Salmon Typhoon, tem estado a avaliar a eficácia da utilização de LLMs ao longo de 2023, para obter informações sobre tópicos potencialmente confidenciais, indivíduos de elevada visibilidade, geopolítica regional, influência dos EUA e assuntos internos. Esta interação experimental com os LLMs pode refletir tanto um alargamento da sua caixa de ferramentas de recolha de informações como uma fase experimental na avaliação das capacidades das tecnologias emergentes.

Tomámos medidas para interromper os recursos e as contas associadas a estes atores de ameaças e moldar as barreiras e os mecanismos de segurança em torno dos nossos modelos.

A fraude com tecnologia de IA é outra preocupação crítica. A sintetização de voz é um exemplo disto, em que uma amostra de voz de três segundos pode educar um modelo a soar como qualquer pessoa. Até algo tão inócuo como a sua mensagem de voicemail pode ser utilizada para obter uma amostragem suficiente.

Grande parte da forma como interagimos uns com os outros e fazemos negócios depende da verificação de identidade, como o reconhecimento da voz, rosto, endereço de e-mail ou estilo de escrita de uma pessoa.

É crucial que compreendamos como é que os atores maliciosos utilizam a IA para minar os sistemas de verificação de identidade há muito estabelecidos, de modo a podermos lidar com casos de fraude complexos e outras ameaças emergentes de engenharia social que ocultam as identidades.

A IA também pode ser utilizada para ajudar as empresas a impedir tentativas de fraude. Embora a Microsoft tenha descontinuado o nosso compromisso com uma empresa no Brasil, os nossos sistemas de IA detetaram as suas tentativas de se reconstituir para voltar a entrar no nosso ecossistema.

O grupo tentou continuamente ofuscar as suas informações, ocultar as origens de propriedade e voltar a entrar, mas as nossas deteções de IA utilizaram quase uma dúzia de sinais de risco para sinalizar a empresa fraudulenta e associá-la a comportamentos suspeitos previamente reconhecidos, bloqueando assim as suas tentativas.

A Microsoft tem um compromisso para com a IA responsável liderada por humanos , garantindo a privacidade e segurança com humanos a supervisionar, avaliar recursos e interpretar políticas e regulamentos.

- Utilizar políticas de acesso condicional: Estas políticas fornecem orientações claras e de auto-implementação para reforçar a sua postura de segurança que protegerão automaticamente os inquilinos com base em sinais de risco, licenciamento e utilização. As políticas de acesso condicional são personalizáveis e adaptam-se ao panorama em constante evolução das ciberameaças.

- Formar e voltar a formar os colaboradores sobre táticas de engenharia social: Educar os colaboradores e o público para reconhecer e reagir a e-mails de phishing, vishing (voicemail), smishing (SMS/texto), ataques de engenharia social e aplicar as melhores práticas de segurança para o Microsoft Teams.

- Proteger rigorosamente os dados: Assegurar que os dados permanecem privados e controlados de ponta a ponta.

- Tirar partido das ferramentas de segurança de IA Generativa: Ferramentas como o Microsoft Copilot para Security podem expandir as capacidades e melhorar a postura de segurança da organização.

- Ativar a autenticação multifator: Ativar a autenticação multifator para todos os utilizadores, especialmente para as funções de administrador, uma vez que reduz o risco de apropriação de contas em mais de 99 por cento.

Defesa contra ataques

A Microsoft deteta uma enorme quantidade de tráfego malicioso, mais de 65 biliões de sinais de cibersegurança por dia. A IA está a aumentar a nossa capacidade de analisar esta informação e garantir que as informações mais valiosas são reveladas para ajudar a travar as ameaças. Também utilizamos esta inteligência de sinais para potenciar a IA generativa para a proteção contra ameaças avançada, segurança de dados e segurança de identidade, de modo a ajudar os defensores a detetar o que outros não conseguem.

A Microsoft utiliza vários métodos para se proteger a si própria e proteger os clientes contra ciberameaças, incluindo a deteção de ameaças possibilitada pela IA, para detetar alterações na forma como os recursos ou o tráfego na rede são utilizados; análise comportamental para detetar inícios de sessão de risco e comportamentos anómalos; modelos de machine learning (ML) para detetar inícios de sessão de risco e malware; modelos de Confiança Zero em que cada pedido de acesso tem de ser totalmente autenticado, autorizado e encriptado; e verificação do estado de funcionamento dos dispositivos antes de um dispositivo poder ser ligado a uma rede empresarial.

Visto que os atores de ameaças sabem que a Microsoft utiliza a autenticação multifator (MFA) de forma rigorosa para se proteger a si própria, pois todos os nossos colaboradores estão configurados para utilizar a MFA ou a proteção sem palavra-passe, temos visto os atacantes recorrerem à engenharia social numa tentativa de comprometer os nossos colaboradores.

Os pontos críticos para este efeito incluem áreas onde estão a ser transmitidas coisas de valor, como avaliações gratuitas ou preços promocionais de serviços ou produtos. Nestas áreas, não é rentável para os atacantes roubar uma subscrição de cada vez, pelo que tentam operacionalizar e dimensionar esses ataques sem serem detetados.

Naturalmente, criamos modelos de IA para detetar estes ataques pela Microsoft e pelos nossos clientes. Detetamos contas falsas de estudantes e escolas, empresas ou organizações falsas que alteraram os seus dados organizacionais ou ocultaram as suas verdadeiras identidades para fugir a sanções, contornar controlos ou esconder transgressões criminais anteriores, como condenações por corrupção, tentativas de roubo, etc.

A utilização do GitHub Copilot, do Microsoft Copilot para Security e de outras funcionalidades de chat do copiloto integradas na nossa infraestrutura interna de engenharia e operações ajuda a evitar incidentes que podem afetar as operações.

Para fazer face às ameaças por e-mail, a Microsoft está a melhorar as capacidades de recolha de sinais para além da composição de um e-mail para perceber se é malicioso. Com a IA nas mãos dos atores de ameaças, tem havido um acréscimo de e-mails escritos de forma perfeita que melhoram os erros óbvios de linguagem e gramática que muitas vezes revelam tentativas de phishing, tornando as tentativas de phishing mais difíceis de detetar.

São necessárias campanhas contínuas de formação dos colaboradores e de sensibilização do público para ajudar a combater a engenharia social, que é a única ferramenta que depende a 100 por cento do erro humano. A história ensinou-nos que as campanhas de sensibilização do público eficazes contribuem para mudar comportamentos.

A Microsoft antecipa que a IA irá fazer evoluir as táticas de engenharia social, criando ataques mais sofisticados, incluindo deepfakes e clonagem de voz, especialmente se os atacantes encontrarem tecnologias de IA a operar sem práticas responsáveis e controlos de segurança incorporados.

A prevenção é a chave para combater todas as ciberameaças, sejam elas tradicionais ou possibilitadas por IA.

Recomendações:

Obtenha mais informações sobre a IA com Homa Hayatafar, Gestora Principal de Dados e Ciência Aplicada, Gestora de Análise de Deteção.

As ferramentas tradicionais já não acompanham o ritmo das ameaças colocadas pelos cibercriminosos. A velocidade, a escala e a sofisticação crescentes dos ciberataques recentes exigem uma nova abordagem à segurança. Além disso, tendo em conta a escassez de mão de obra na cibersegurança e o aumento da frequência e da gravidade das ciberameaças, existe uma necessidade urgente de colmatar esta lacuna de competências.

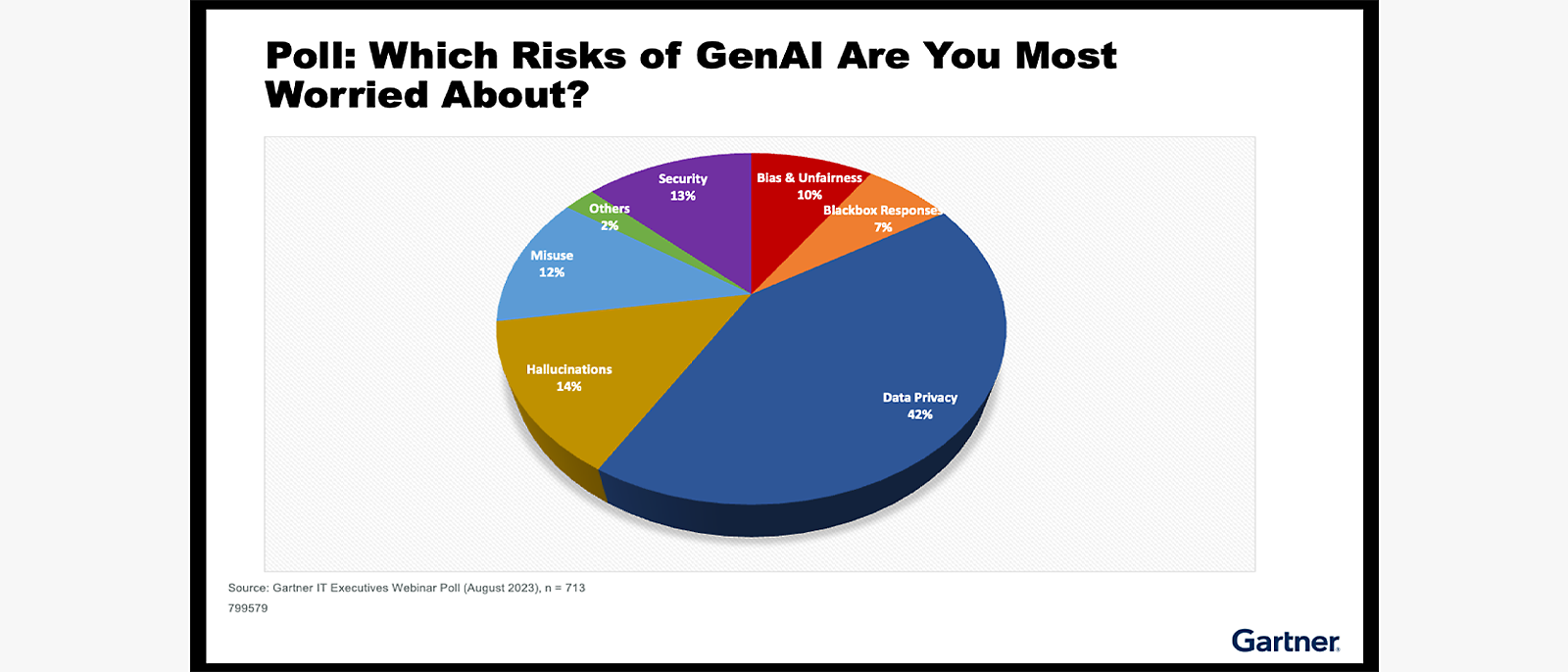

A IA pode fazer pender a balança para os defensores. Um estudo recente do Microsoft Copilot para Security (atualmente em testes de pré-visualização para clientes), mostrou um aumento da velocidade e precisão dos analistas de segurança, independentemente do seu nível de especialização, em tarefas comuns como a identificação de scripts utilizados por atacantes, a criação de relatórios de incidentes e a identificação de passos de remediação adequados.1

- [1]

Metodologia:1 Os dados do Instantâneo representam um ensaio controlado aleatório (RCT), onde testámos 149 pessoas para medir o impacto na produtividade da utilização do Microsoft Copilot para Security. Neste RCT, distribuímos aleatoriamente o Copilot a alguns analistas e não a outros, e depois subtraímos o seu desempenho e sentimentos para obter o efeito do Copilot, separado de qualquer efeito de base. Os participantes no teste tinham conhecimentos básicos de TI, mas eram principiantes na área da segurança, pelo que pudemos testar a forma como o Copilot ajuda os analistas "em início de carreira". O RCT do Microsoft Copilot para Security foi realizado pelo Microsoft Office of the Chief Economist, em novembro de 2023. Além disso, o Microsoft Entra ID forneceu dados anonimizados sobre a atividade de ameaças, tais como contas de e-mail maliciosas, e-mails de phishing e movimento de atacantes nas redes. As informações adicionais são provenientes dos 65 biliões de sinais de segurança diários obtidos em toda a Microsoft, incluindo a cloud, pontos finais, edge inteligente, a nossa Prática de Recuperação de Segurança de Comprometimento e Equipas de Deteção e Resposta, a telemetria das plataformas e serviços da Microsoft, incluindo o Microsoft Defender e o Relatório de defesa digital da Microsoft de 2023.